看近年来的路由器后门,多数是内置了超级密码,可直接登录路由管理后台,或是后台了FTP,可以任意文件上传下载等,再有就是存在一些很明显的“漏洞”,这些勉强也说得过去。但如果直接端口,可以执行命令上传下载文件,那就有点太说不过去了这些功能是不是有点过了呢?

磊科(NetCore)路由器中内置了一个叫做IMPTD的程序,按照它的描述应该是I MPT Intece daemon 1.0。该程序会随路由器启动,并在公网上端口,者可以执行任意系统命令、上传下载文件,控制路由器。

一切的开始源自于今年8月份买了一个磊科(NetCore)家用路由器。随后发现IMPTD,并做了测试工具验证。

Google后发现在今年8月25日,趋势科技的研究员Tim Yeh发表文章描述了这个”疑似后门”的IMPTD,并报告厂商。

随后我在京东购买两款NW774路由器,并安装最新升级固件(2014-11-7日更新),发现使用8月份编写的测试工具不需修改仍可正常使用。

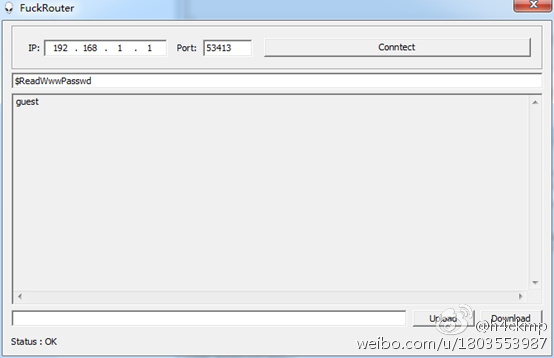

先拿我自己的路由器来测试一下。IMPTD的第一项功能就是可以执行Command。如下图所示,至于能执行哪些命令,这取决于路由器系统中busybox的阉割程度。

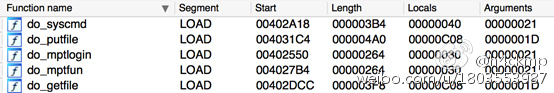

第三项功能是IMPTD内置了很多功能函数,具体功能和版本相关,下图是我使用的路由器版本提供的MPT功能。

注意看$Read这条指令,可以获取路由器WEB登录密码,下图中的guest就是我路由器管理员登录密码。相比之下,DLink内置一个万能密码来登录路由管理页面简直弱爆了。

以上测试是内网。如果这个端口只是开在内网,那就没什么问题了,方便调试和路由器。但的是IMPTD的IP地址是INADDR_ANY,,意味着这个端口将暴漏在公网上。为了验证该程序的危害,我用nmap随便扫了几个IP,并下载了/etc/passwd文件。

到这里相信大家已经见识到IMPTD的之处了。希望能给大众一个合理的解释,我相信这是开发人员为了方便调试设备留下的程序,只是不小心将IP绑定在了公网。

/bin目录下存在一个”功能强大”的可执行文件igdmptd,该程序会随路由器启动,并端口,通过逆向分析发现其提供了任意命令执行、内置功能、文件上传下载功能。

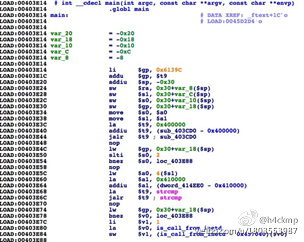

程序运行为MIPS(Big Endian)。将igdmptd拖进IDA可自动识别,将程序解析为mips汇编指令。

通过IDA静态分析可以发现几个比较有特点的函数。这也是igdmptd的主要工作函数,igdmptd的之处就在于这几个函数。

验证通过会将登陆状态保存在全局变量中,第二次发包时就会绕过口令验证部分。也就是说,只要igdmptd被人成功连接一次,后来者可直接发包使用igdmptd的其他功能,除非路由器重启,全局变量重置。

网友评论 ()条 查看